La protección de datos personales ha evolucionado de ser una preocupación ética a un mandato legal en todo el mundo, con leyes estrictas que regulan su manejo y seguridad. En Europa, el Reglamento General de Protección de Datos (GDPR) marca un estándar global. En América, encontramos normativas como la Ley de Privacidad del Consumidor de California (CCPA) en los Estados Unidos, la Ley General de Protección de Datos (LGPD) en Brasil, la Ley Orgánica de Protección de Datos Personales (LOPDP) en Ecuador o la Ley Estatutaria 1581 de 2012, conocida como Ley de Protección de Datos Personales de Colombia. Estas normativas, junto con otras leyes nacionales como la Ley de Datos Personales en Argentina y la Ley Federal de Protección de Datos Personales en Posesión de los Particulares en México, reflejan la creciente demanda de transparencia y seguridad en la Gestión del Cumplimiento en Protección de Datos Personales.

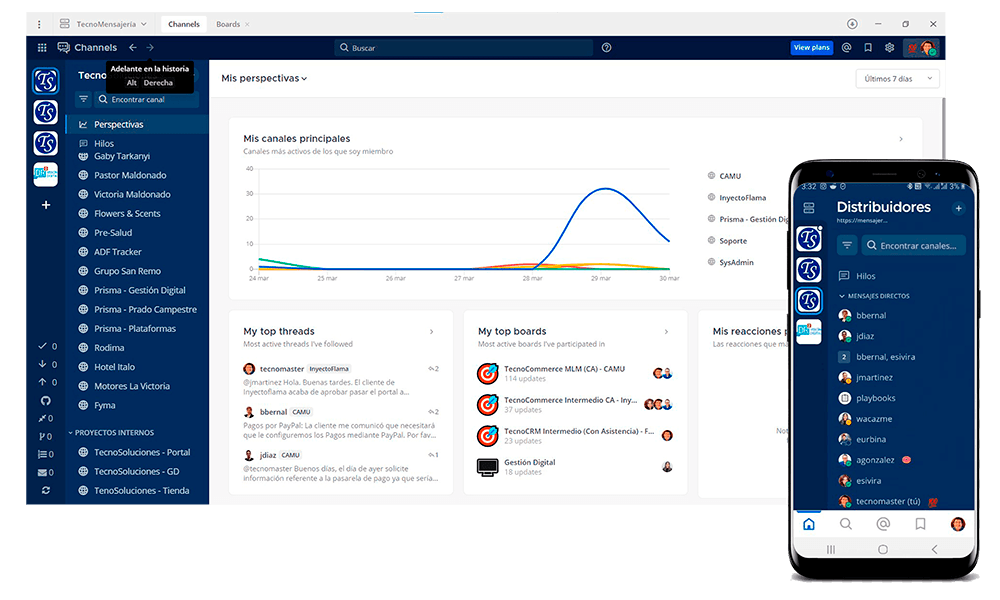

En este contexto, TecnoCompliance se posiciona como una plataforma digital líder que cumple con todas estas normativas, tanto en el continente americano como en Europa. Su diseño integral y su enfoque en la adaptabilidad permiten a las organizaciones operar con confianza, garantizando el cumplimiento regulatorio independientemente de la jurisdicción. A lo largo de este artículo, exploraremos cómo TecnoCompliance optimiza la gestión de cumplimiento normativo, mejorando la eficiencia operativa y minimizando riesgos regulatorios.

El Marco Regulatorio y la Necesidad de una Solución Integral

Los requisitos legales relacionados con la protección de datos personales varían de un país a otro, pero comparten principios fundamentales como la transparencia, la responsabilidad y la protección de los derechos de los titulares de los datos. La complejidad de estas normativas genera retos significativos para las organizaciones, entre los que destacan:

- Gestión de consentimientos: La recopilación, almacenamiento y actualización de consentimientos son tareas críticas que requieren precisión y trazabilidad. Con TecnoCompliance, las organizaciones pueden gestionar consentimientos de manera automatizada, manteniendo un registro completo de aceptaciones, renovaciones y revocaciones. Esto garantiza el cumplimiento de las normativas que exigen documentación clara del consentimiento otorgado por los titulares de datos.

- Evaluación de riesgos: Las evaluaciones de impacto y el tratamiento de riesgos son esenciales para identificar vulnerabilidades. TecnoCompliance ofrece herramientas específicas para realizar Evaluaciones de Impacto en la Protección de Datos (DPIA), facilitando el análisis de riesgos potenciales y proponiendo medidas correctivas. Además, la plataforma permite monitorear continuamente los riesgos, actualizando los planes de acción según sea necesario.

- Gestión de incidentes: Las violaciones de datos pueden acarrear sanciones severas si no se manejan de manera adecuada. TecnoCompliance proporciona flujos de trabajo estructurados para gestionar incidentes, desde la detección inicial hasta la notificación a las autoridades y los afectados. Además, incluye plantillas predefinidas para cumplir con los requisitos legales de notificación en diferentes jurisdicciones, asegurando una respuesta rápida y eficiente ante cualquier eventualidad.

Además de estos retos, las organizaciones también enfrentan la necesidad de adaptarse a un panorama legal en constante evolución. Con TecnoCompliance, es posible automatizar la actualización de procesos y políticas internas para alinearse con cambios regulatorios, minimizando el impacto operativo y reduciendo la probabilidad de incumplimientos costosos. La solución también permite la integración con sistemas existentes, garantizando una transición fluida hacia un modelo más robusto para la Gestión del Cumplimiento en Protección de Datos Personales.

Características Destacadas de TecnoCompliance para la Gestión del Cumplimiento en Protección de Datos Personales

Algunas de las características destacadas de TecnoCompliance son las siguientes:

- Cumplimiento Multinormativo: TecnoCompliance está diseñada para cumplir con una amplia gama de normativas, incluyendo el GDPR, la LOPDP, la CCPA, la LGPD y las leyes de protección de datos de países como México, Argentina, Chile y Colombia, entre otros. Esta flexibilidad asegura que las organizaciones puedan operar en todo el continente americano, garantizando que su gestión de datos personales sea conforme a las leyes nacionales e internacionales aplicables.

La plataforma también incorpora controles específicos para asegurar el cumplimiento con regulaciones locales, permitiendo personalizar los flujos de trabajo según los requisitos específicos de cada país. Esto es especialmente valioso para organizaciones multinacionales que deben cumplir con diferentes leyes simultáneamente.

- Gestión de Derechos de los Titulares de Datos: La plataforma permite a los titulares de datos ejercer sus derechos, como el acceso, rectificación, eliminación y portabilidad, de manera transparente y eficiente. TecnoCompliance simplifica este proceso mediante formularios digitales y flujos de aprobación automatizados, garantizando tiempos de respuesta rápidos y cumplimiento con los plazos legales establecidos.

- Automatización de Procesos: Con flujos de trabajo automatizados, TecnoCompliance reduce la carga manual asociada con tareas como la gestión de consentimientos, las evaluaciones de impacto y la generación de informes regulatorios. Esto no solo mejora la eficiencia, sino que también minimiza errores humanos y asegura que todas las actividades estén documentadas adecuadamente.

- Auditoría y Registros: La plataforma ofrece funcionalidades robustas de auditoría y rastreo, garantizando una trazabilidad completa de todas las actividades relacionadas con el manejo de datos personales. Esto incluye registros detallados de accesos, modificaciones y aprobaciones, lo que proporciona a las organizaciones la transparencia necesaria para demostrar cumplimiento en caso de auditorías regulatorias.

- Módulos Específicos: Entre sus módulos más destacados se encuentran:

- Gestión de Consentimientos: Para el manejo y registro de los consentimientos de los diversos tipos de personas relacionadas (empleados, postulantes, clientes, prospectos, aliados, etc.)

- Inventario de Datos Personales: Registro detallado de los datos recopilados, su origen, tratamiento y medidas de seguridad asociadas.

- Gestión de Ejercicio de Derechos: Para el manejo de la mesa de ayuda y asistencia al usuario a través de tickets de solicitud de ejercicio de derechos sobre los consentimientos y los datos personales.

- Gestión de Incidentes: Procedimientos definidos para la notificación y mitigación de violaciones de datos.

- Informes Personalizados: Generación de reportes clave para monitorear indicadores de cumplimiento.

Con estas funcionalidades avanzadas, TecnoCompliance se asegura de que las organizaciones estén preparadas para enfrentar los desafíos regulatorios actuales y futuros, fortaleciendo su reputación y la confianza de sus clientes en la Gestión del Cumplimiento en Protección de Datos Personales.

Beneficios Clave para las Organizaciones

Dentro de los beneficios clave para las organizaciones tenemos:

- Centralización de Operaciones: Con TecnoCompliance, las organizaciones pueden gestionar todos los aspectos del cumplimiento normativo desde una única plataforma, consolidando datos, procesos y reportes en un solo lugar. Esta centralización no solo ahorra tiempo, sino que también mejora la coherencia y la exactitud en la administración de la información. La interfaz intuitiva permite a los equipos de cumplimiento y a los ejecutivos acceder a paneles de control en tiempo real para tomar decisiones informadas de manera rápida y efectiva.

- Reducción de Riesgos: Las metodologías y herramientas de evaluación de riesgos de TecnoCompliance y nuestros consultores especializados, no solo identifican vulnerabilidades, sino que también proponen estrategias personalizadas para mitigarlas. La capacidad de realizar evaluaciones continuas asegura que las organizaciones puedan adaptarse rápidamente a nuevos riesgos o cambios en el panorama regulatorio, reduciendo así la posibilidad de sanciones financieras y daños a la reputación.

- Optimización de Recursos: La automatización de procesos no solo reduce la carga laboral del equipo de cumplimiento, sino que también minimiza los costos asociados con el manejo manual de tareas repetitivas. Esto permite que los recursos humanos se concentren en actividades estratégicas, como el análisis de tendencias regulatorias y la planificación a largo plazo.

- Cumplimiento Continuo: Con actualizaciones regulares, TecnoCompliance se asegura de que las organizaciones cumplan siempre con las normativas más recientes. Su sistema de monitoreo activo alerta a los usuarios sobre cambios regulatorios y proporciona recomendaciones claras para ajustar políticas y prácticas. Este enfoque proactivo reduce el esfuerzo requerido para mantenerse al día y mejora significativamente la capacidad de respuesta ante nuevas regulaciones.

- Fortalecimiento de la Confianza: Cumplir con las normativas no solo evita sanciones, sino que también mejora la percepción de la organización entre clientes, socios y partes interesadas. TecnoCompliance ayuda a las organizaciones a demostrar su compromiso con la privacidad y la protección de datos, generando confianza y fortaleciendo relaciones comerciales a largo plazo.

Implementación de TecnoCompliance: Claves para el Éxito

La implementación efectiva de TecnoCompliance para la Gestión del Cumplimiento en Protección de Datos Personales requiere un enfoque estructurado y planificado. Los siguientes pasos pueden servir como una guía para asegurar una transición exitosa:

- Diagnóstico Inicial: Antes de implementar la plataforma, es fundamental llevar a cabo una auditoría interna para evaluar el estado actual del cumplimiento normativo, identificar áreas de mejora y establecer objetivos claros. Esto garantiza que la implementación de TecnoCompliance sea relevante y efectiva.

- Capacitación: Una vez que la plataforma está configurada, el personal clave debe recibir capacitación específica sobre cómo utilizar las funcionalidades de TecnoCompliance. Esto incluye la gestión de flujos de trabajo, el uso de paneles de control y la generación de reportes. La capacitación adecuada asegura que el equipo de cumplimiento aproveche al máximo las capacidades de la plataforma.

- Configuración Personalizada: TecnoCompliance permite una alta personalización para adaptarse a las necesidades únicas de cada organización. Esto incluye la definición de roles y permisos, la configuración de flujos de trabajo automatizados y la integración con sistemas internos existentes. Esta etapa es crucial para garantizar que la plataforma opere de manera eficiente y se alinee con los procesos internos.

- Integración con Sistemas Existentes: TecnoCompliance ofrece capacidades de integración con otras plataformas tecnológicas, como CRMs, sistemas ERP y herramientas de gestión de riesgos. Esta integración permite un flujo de datos fluido y minimiza la duplicación de esfuerzos, mejorando la eficiencia general.

- Monitoreo Continuo: Una vez implementada, la plataforma debe ser monitoreada regularmente para garantizar que esté funcionando correctamente y cumpliendo con los objetivos establecidos. Los paneles de control de TecnoCompliance facilitan este proceso, permitiendo a los administradores identificar áreas que requieran ajustes y mantener el cumplimiento constante.

- Actualizaciones y Mejora Continua: El cumplimiento normativo es un campo en constante evolución. TecnoCompliance proporciona actualizaciones regulares para adaptarse a los cambios regulatorios y ofrece soporte continuo para resolver problemas o implementar nuevas funcionalidades según las necesidades de la organización. Este enfoque asegura que la solución permanezca relevante y eficaz a largo plazo.

Conclusión

En un mundo donde la Gestión del Cumplimiento en Protección de Datos Personales es una prioridad creciente, herramientas como TecnoCompliance se convierten en aliadas indispensables para las organizaciones. Su capacidad para centralizar, automatizar y optimizar procesos clave no solo garantiza el cumplimiento normativo, sino que también fortalece la confianza de clientes y socios.

Invertir en una solución como TecnoCompliance no es solo una decisión estratégica, sino una necesidad para cualquier organización que busque operar de manera ética y competitiva en el mercado global. Con su enfoque integral y funcionalidades avanzadas, TecnoCompliance no solo responde a las demandas del presente, sino que también está preparada para los desafíos del futuro.

Adoptar TecnoCompliance es más que cumplir con la ley; es un paso hacia la excelencia en la gestión de datos personales.

Finalmente, si su organización (empresa o institución) requiere implantar un Sistema de Gestión del Cumplimiento en Protección de Datos Personales, ¡contáctenos ahora!